Cibercrímenes: Desde el acoso en la red hasta la extorsión a grandes empresas a través de malware

#AlianzadeMedios | Por Dafne Betsabe Garcia Mendoza de Lado B

Entre el 10 y el 11 de noviembre pasado un hacker violó la seguridad digital de Pemex y encriptó información con la intención de extorsionar a la empresa. Fue blanco de un ciberataque.

Y así como Pemex, tú también puedes ser víctima de algún fraude en alguna página de compras en línea, o incluso algún tipo de ciberacoso o cyberstalking mientras navegas por la red. Estos son ejemplos de cibercrímenes que se cometen todos los días, y son apenas una muestra ínfima del daño que puede realizarse a través del ciberespacio.

No es un problema menor. En un mapa realizado por Kaspersky (compañía internacional dedicada a la seguridad informática), en el que se muestran los ciberataques alrededor del mundo en tiempo real, México está rankeado como el país número 11 con el mayor número de ataques.

El criminólogo y consultor de seguridad para PyMes, Julio César García Luna, dijo en entrevista para LADO B que México es uno de los países que más ataques recibe a nivel mundial en distintos tipos de cibercrímenes, “que van desde lo financiero, hasta la producción de pornografía infantil, hasta la divulgación de fotos íntimas principalmente, donde las mujeres son víctimas, por ello es necesario que la sociedad en general aprenda mayores métodos de ciberseguridad para proteger su información y datos personales”.

También agregó que, desde su experiencia, los cibercrímenes que suceden con mayor frecuencia en un contexto más local son aquellos de tipo económico, y no necesariamente son tan visibles.

“Los cibercriminales no realizan retiros notorios. Lo que ellos van haciendo son retiros de 5 pesos, 7 pesos […] porque así lo hacen a millones de cuentas o en cientos de miles. Imagina que a una cuenta le retiran 7 pesos pero, al final, por ser una cantidad tan pequeña, no lo va a reportar”.

Este ataque sería el equivalente a los robos hormiga que se dan en las grandes empresas. “Es un ciberataque rápido y que normalmente se hace a través del duplicado del token, que es el código de seguridad que se supone es inviolable de las tarjetas de débito, principalmente”.

Otros de los cibercrímenes que ha identificado y suceden con frecuencia son las estafas a tarjetas de crédito a través de páginas apócrifas.

En el reporte México: Panorama de las amenazas cibernéticas, realizado por LOOKINGGLASS, Cyber Solutions dio a conocer que la División Científica de la Policía Federal identificó un aumento del 100% de ciberataques de 2013 a 2016, pasando de 30 mil casos a 60 mil.

Por otra parte, el costo del cibercrimen para el país fue de un estimado de 3 billones de dólares en daños económicos en 2016. Durante este mismo lapso, 5 de cada 6 empresas grandes y 60% de PyMEs fueron víctimas de ciberataques.

Del sabotaje a plantas nucleares a la violencia de género en línea

Para entender cómo es que todos estos ataques se pueden realizar desde la red es necesario tomar en cuenta que, tal y como lo mencionan Richard A.Clarke y Robert K. Knake en su libro Guerra en la red: Los nuevos campos de batalla, el ciberespacio está conformado por todas las redes informáticas del mundo, así como todo lo que ellas conectan y controlan. Es decir, no se trata solo de “Internet”.

El ciberespacio, como mencionan Clarke y Knake, es Internet más montones de otras redes de ordenadores a las que se supone que no es posible acceder desde Internet.

Ejemplo de ese tipo de redes privadas serían las transaccionales (flujos de dinero, operaciones del mercado de valores, transacciones con tarjeta de crédito, etc.) o las redes de sistemas de control cuya función es que las máquinas hablen con otras máquinas “como los tableros de control con las bombas, los elevadores y los generadores”.

En este contexto, si un cibercriminal o un “ciberguerrero” (un “soldado” patrocinado por algún Estado-Nación para sabotear un país enemigo) se apodera de este tipo de redes, entre las consecuencias estarían: el robo de información, dar instrucciones para transferir dinero, derramar petróleo, liberar gas, volar generadores, descarrilar trenes, estrellar aviones y un largo etcétera.

Además, esto no se trata de un escenario futuro. Sólo hace falta hacer una rápida búsqueda en la web acerca de incidentes de ciberseguridad para comprobar que ya está sucediendo.

Por mencionar un antecedente, el 17 de junio de 2010 se dio a conocer un malware llamado Stuxnet que, de acuerdo con un artículo publicado en la página de la compañía de software de seguridad Eset, “tuvo un papel central en lo que se considera el ciberataque más sofisticado de la historia: una operación contra el programa nuclear de Irán”.

Como consecuencia del ataque se logró ralentizar el proceso de enriquecimiento de uranio en Natanz, una instalación nuclear iraní, y desembocó en un atraso al proceso de creación de armas nucleares por parte de ese país.

Uno de los factores para que este tipo de ataques sean posibles es que tanto el software como el hardware son diseñados por personas que no están exentas de cometer errores, lo que provoca vulnerabilidades en la red que pueden ser explotadas por cibercriminales.

Así es como ese móvil puede replicarse con otros tipos de ataques, como los relacionados a la violencia sexual y de género.

Durante una conferencia realizada el 14 de noviembre en el marco de la semana de la Criminología en la Facultad de Derecho y Ciencias Sociales de la Benemérita Universidad Autónoma de Puebla (BUAP), el criminólogo Julio César García Luna, experto en el área de Cibercriminología y fundador del sitio web con el mismo nombre, habló del tema y de la gravedad de los ciberataques a nivel mundial y en nuestro país.

García Luna mencionó que si bien aún no hay expertos en seguridad pública, sobre todo en países latinoamericanos que consideran el cibercrimen como algo del futuro, la realidad es que el problema ya existe y está provocando desde pérdidas económicas considerables en el sector financiero, hasta vulneración de servicios de alta demanda (como el acceso al sistema de transporte del metro), y a nivel individual se han dado casos de autolesiones, depresión y suicidios debido al ciberacoso.

En ese sentido, el criminólogo hizo énfasis en que las estadísticas sobre violencia sexual digital muestran que arriba de un 85% de las víctimas de esta violencia son mujeres, mientras que los victimarios son, en un 80% de los casos, hombres.

Con base en su experiencia, las modalidades que se pueden dar para este tipo de violencia son:

- Cyberstalkeo: Se da especialmente en entornos laborales, donde la víctima suele ser acechada por algún compañero de trabajo o jefe a través de las redes.

- Grooming: Se refiere al acoso sexual a menores de edad en la red. Consiste en la manipulación por parte de una persona adulta hacia un menor para obtener imágenes, videos íntimos o incluso tener un encuentro en persona.

- Sexrevenge: La divulgación malintencionada entre una red social (grupos de amigos, conocidos) de chismes o historias falsas acerca de la vida sexual de una persona. En este caso no es necesario tener material gráfico de por medio.

- Pornrevenge: Divulgación de materiales íntimos (fotos, videos) con la intención de generar un malestar en la víctima u obtener una ganancia económica. En este caso si existe un material gráfico.

Contextualizando el impacto del cibercrimen y los ciberataques en el mundo y en México

Una manera gráfica de dimensionar la magnitud de los ataques a nivel mundial es, tal y como lo mencionó en conferencia García Luna, a través de los Cyber Threat Maps o mapas de amenazas cibernéticas, los cuales muestran los ataques alrededor del mundo en tiempo real; el número de incidencias y tipo de ataques; los países que están siendo atacados o que son atacantes y, en algunos casos, a qué sector están siendo dirigidos esos ataques.

Ejemplo de este es el mapa desarrollado por Kaspersky:

En dicho mapa se puede observar que México está rankeado como el país número 11 que más atacan. Otros de los sitios donde se pueden visualizar este tipo de mapas son FireEye, ThreatCloud y FORTINET.

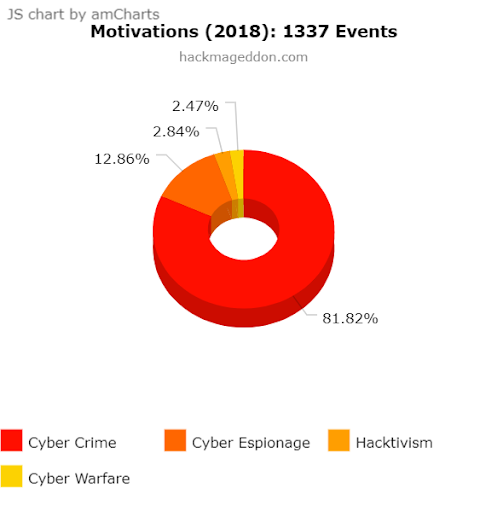

Por otra parte, de acuerdo con el sitio de Hackmageddon, en el cual se recopila información estadística acerca de los ciberataques, durante 2018 –como se puede observar en la siguiente gráfica– de 1,337 eventos que se detectaron, en el 81.2% de los casos la motivación fue el cibercrimen, mientras que el 12.86% fue ciberespionaje, seguido del hacktivismo con 2.84% y finalmente la ciberguerra con 2.47%.

Los tres ataques más utilizados durante el 2018 fueron en primer lugar, con un 34.4%, los Malware y el POS Malware o Point of Sale Malware (diseñado para robar datos de pago del cliente, ya sea en el comercio o a través de los sistemas de pago de los bancos), el segundo ataque más frecuente fue el robo de cuentas (Account Hijacking) con 18.2% y, finalmente, el 16% de los ataques fue de tipo desconocido.

Es interesante recordar que un tipo de ataque de malware es el Ransomware (como en el caso del que atacó Pemex), y de acuerdo con el Reporte de Amenazas a la Seguridad de Internet (ISTR, por sus siglas en inglés), publicado por Symantec en febrero de 2019, México fue el sexto país que más recibió este tipo de ataques durante 2018, un porcentaje por encima de países como Indonesia, Japón y Sudáfrica.

El Ransomware actúa de la siguiente manera: Imagina que en un día común estas revisando tu correo y en tu bandeja de entrada encuentras uno que llama tu atención. Puede ser una oferta muy tentadora de algún producto que has deseado mucho, o quizá una notificación de alguna compañía como Apple, Paypal o incluso de tu banco, diciendo que han hecho un cargo a tu cuenta (el cual no reconoces).

En ambos casos el correo trae un link que, supuestamente, te dirige ya sea a la oferta o a la página de dichas compañías para que realices la aclaración del cargo.

Al dar clic en dicho enlace, se descarga en tu computadora un software malicioso y empieza a ejecutarse sin que te des cuenta.

A continuación, puede ser que la pantalla de la computadora se bloquee o que al intentar acceder a los archivos que guardas en tu computadora estos estén cifrados, por lo que no podrás acceder a ellos a menos que ingreses una contraseña. Entonces aparece una notificación exigiendo que pagues una suma monetaria para que te den acceso a dicha contraseña y puedas recuperar tus datos. Así es como has sido víctima de un cibercrimen.

De acuerdo con el sitio de Kaspersky, este tipo de malware puede darse a través de distintas modalidades. Como un correo electrónico, sitios web engañosos, o también puede “adoptar la forma de un programa de software antivirus que muestra un mensaje en el que se informa que la computadora tiene varios problemas y el usuario debe efectuar un pago en línea para corregirlos».

Existe otro tipo de ransomware que se hace pasar por una fuerza de seguridad y abre una página aparentemente perteneciente a la oficina de un organismo de seguridad, y despliega un mensaje que afirma que el usuario de la computadora fue atrapado realizando actividades ilegales en línea.

Es necesario destacar que, aunque se pague la suma exigida, no hay garantía de que el sistema se volverá a restablecer o de que volverás a recuperar tus datos. De ahí lo fundamental que es tener una copia de seguridad de la información importante, esto aplica tanto a nivel personal como para las empresas.

Los ataques dirigidos a México no sólo se limitan al sector financiero, tal como lo documenta el sitio Zone-H, pues de enero a noviembre de 2019, 61 sitios y subdominios del Gobierno de México fueron atacados, incluyendo la Secretaría de Relaciones Exteriores.

Según el más reciente Índice de Preparación en Ciberseguridad realizado en 2018 por la Unión Internacional de Telecomunicaciones, que evalúa cinco categorías (medidas legales, medidas técnicas, medidas de organización, capacidad de construcción y cooperación), México quedó en el lugar 63 de 172 países a nivel mundial (detrás de países como Sudáfrica, India, Kenia y Ruanda) y en 4to lugar en la región de América, tan solo detrás de Estados Unidos, Canadá y Uruguay.

Atendiendo la ciberseguridad

Para García Luna la respuesta a la delincuencia cibernética se ha empezado a construir desde la cibercriminología, una rama relativamente nueva de la criminología .

No se trata tampoco de sustituir a otras profesiones como Ingenieros de Redes o de Sistemas Informáticos, García Luna mencionó que la clave es aprender a trabajar con ellos en conjunto y no como un reemplazo.

Por otra parte, a nivel práctico y con base en su desarrollo profesional en esta área, algunas de las actividades que el cibercriminólogo puede llevar a cabo son:

- Investigación digital de perfiles laborales

- Pruebas de penetración en PyMEs

- Informes de vulnerabilidades de empleados

- Investigación de casos de ciberacoso en instituciones educativas

- Investigación de casos de cyberstalking en instituciones educativas y entornos laborales

César García también aseguró que la demanda de expertos en esta área es alta, debido al nivel de impacto que tienen este tipo de ataques en el país y a nivel mundial.

Uno de los principales enfoques de la cibercriminología es la prevención, por lo que García Luna destacó la importancia de las medidas básicas de cuidado para evitar ser víctima de algún ataque. Asimismo, mencionó que, más allá de cuidar la configuración de privacidad de lo que se comparte, se debe poner especial atención en el contenido.

“Yo, de la mayoría de las personas puedo hacer una ruta geográfica de dónde viven, dónde estudian, cuáles son las rutas más convencionales que utiliza […] porque hace un check in de casi todo, entonces evitar el check in en tiempo real es importante”.

Otras recomendaciones son, en el caso del ransomware, hacer un respaldo de toda nuestra información para que cuando algún dispositivo se llegue a infectar de este malware, lo único que se tendría que hacer sería formatear la computadora para eliminarlo del sistema, cosa que no supondría ningún problema ya que se cuenta con el respaldo de información.

En cuanto a las contraseñas utilizadas “se recomienda que cada tres o cuatro meses se vayan cambiando por unas más robustas”, finalizó.

*Foto de portada tomada del mapa desarrollado por Kaspersky

Trackbacks/Pingbacks

[…] Digital information systems are faster, more reliable, take up less space, and offer greater insights than paper systems. The one great thing about paper systems, however, is they are immune to malware infestations. Chiapas Parlelo delves into how cyber criminals are using malware to extort money from businesses in the article, “Cyber Criminals: Network Harassment And Extortion Of Large Companies Through Malware.” […]